Nell’ambito della sicurezza informatica, tanto spesso abbiamo citato i firewall e l’importanza che rivestono per la protezione dalle minacce esterne alla rete aziendale. Oggi, vogliamo spiegare cosa sono i firewall, come funzionano e qual è il loro ruolo.

Cosa sono i firewall?

Immagina la tua rete informatica aziendale come un moderno castello, pieno di informazioni preziose e dati sensibili.

Questo castello, come ogni fortezza degna di questo nome, necessita di un robusto sistema di difesa per proteggerlo da potenziali assalitori provenienti dall’esterno.

Nel mondo digitale, questi assalitori sono le minacce informatiche che si aggirano su internet, pronte a infiltrarsi e a causare danni.

Ecco, in questo scenario, il firewall assume il ruolo cruciale di guardiano digitale, un po’ come un sofisticato ponte levatoio all’ingresso del tuo castello.

Ma cosa fa esattamente questo guardiano? In parole semplici, un firewall è un sistema di sicurezza informatica, sia hardware che software, che monitora e controlla il traffico di rete in entrata e in uscita dalla tua rete aziendale, proprio come un portiere attento controlla chi può entrare e chi deve rimanere fuori.

L’evoluzione dei Firewall

La storia dei firewall non è recente come si potrebbe pensare. Le prime forme di firewall sono nate negli anni ’80, in un internet molto diverso da quello che conosciamo oggi, con l’obiettivo primario di filtrare i pacchetti di dati in base a regole basilari, come indirizzi IP e porte.

Questi erano i packet filter firewall, i pionieri della sicurezza perimetrale.

Con il passare degli anni, e con l’evolversi delle minacce, anche i firewall si sono evoluti. Sono diventati più intelligenti, capaci di analizzare il contesto delle connessioni (stateful firewall), di comprendere i protocolli applicativi (application-level gateway) e, infine, di integrare funzionalità avanzate come la prevenzione delle intrusioni e l’analisi comportamentale, dando vita ai moderni Next-Generation Firewall (NGFW) che conosciamo oggi.

Attualmente, per difendersi da minacce informatiche sempre più sofisticate, pervasive e dannose, la presenza di un firewall robusto ed efficiente non è più un optional, ma una necessità imprescindibile per qualsiasi azienda, indipendentemente dalle dimensioni o dal settore.

Ogni giorno, le reti aziendali sono bersagliate da tentativi di attacco, malware, ransomware e altre minacce che possono compromettere dati sensibili, interrompere l’operatività aziendale e danneggiare la reputazione.

Il firewall quindi rappresenta la prima e fondamentale linea di difesa, una barriera protettiva che, se ben configurata e gestita, può fare la differenza tra un’azienda sicura e un’azienda vulnerabile.

Il ruolo dei Firewall nelle reti aziendali

Abbiamo descritto semplicisticamente i firewall come guardiani digitali utilizzando la metafora del portiere. Ma per comprendere veramente la loro importanza, dobbiamo analizzare nel dettaglio le funzioni cruciali che svolgono all’interno delle reti aziendali. Quindi, ora è possibile trasformare la nostra metafora in quella del corpo di guardia di una caserma, coordinato e specializzato in diverse mansioni, tutte indispensabili per la sicurezza del nostro castello.

Protezione Perimetrale della rete

Innanzitutto, il ruolo più evidente e fondamentale del firewall è la protezione perimetrale.

In questo contesto, il firewall agisce come la prima linea di difesa, eretta a confine tra la rete aziendale interna, considerata generalmente un ambiente più o meno controllato, e il mondo esterno, in particolare internet, che è un ambiente vasto, caotico e pieno di potenziali pericoli.

Il firewall si posiziona strategicamente in questo punto di confine, ispezionando ogni singolo pacchetto di dati che tenta di entrare o uscire dalla rete.

Questo controllo perimetrale è essenziale per bloccare sul nascere la maggior parte delle minacce provenienti dall’esterno, come tentativi di hacking, malware e traffico malevolo, impedendo loro di raggiungere i sistemi e i dati aziendali. Senza un efficace firewall perimetrale, l’intera rete aziendale sarebbe esposta e vulnerabile, come un castello senza mura.

Controllo degli Accessi

Oltre alla protezione perimetrale, i firewall giocano un ruolo cruciale nel controllo degli accessi all’interno della rete.

Se è vero che è necessario bloccare le minacce esterne, bisogna saper riconoscere ciò che è legittimo che entri e lo si fa definendo delle regole (rules).

Il firewall quindi permette di definire regole precise e granulari che specificano quali tipi di traffico sono permessi e quali devono essere bloccati, basandosi su diversi criteri come gli indirizzi IP di origine e destinazione, le porte utilizzate, i protocolli di comunicazione e persino le applicazioni che generano il traffico.

Questo controllo degli accessi permette di limitare la superficie di attacco, impedendo, ad esempio, che un dipendente acceda a risorse aziendali per le quali non ha autorizzazione, o che un servizio esposto su internet sia accessibile da indirizzi IP non autorizzati.

In sostanza, il firewall garantisce che la comunicazione di rete avvenga solo tra entità autorizzate e per scopi legittimi, minimizzando il rischio di abusi o accessi non autorizzati.

Prevenzione delle intrusioni

Un altro compito fondamentale del firewall è la prevenzione delle intrusioni.

Mentre il filtraggio e il controllo degli accessi si concentrano principalmente sul blocco del traffico indesiderato, la prevenzione delle intrusioni va oltre, cercando di identificare e bloccare attivamente i tentativi di intrusione che potrebbero sfuggire ai controlli perimetrali di base.

I firewall moderni, in particolare i Next-Generation Firewall (NGFW), integrano sistemi di Intrusion Prevention System (IPS) che analizzano il traffico di rete in tempo reale alla ricerca di schemi e comportamenti sospetti, confrontandoli con un vasto database di firme di attacco conosciute e utilizzando tecniche di analisi comportamentale.

Quando viene rilevato un tentativo di intrusione, il firewall può intervenire automaticamente per bloccare la connessione malevola, avvisare gli amministratori di sistema e, in alcuni casi, persino isolare i sistemi compromessi.

Questa capacità di prevenzione attiva è fondamentale per proteggere la rete aziendale da attacchi sofisticati e zero-day exploit, che potrebbero sfruttare vulnerabilità sconosciute o non ancora corrette.

Segmentazione della rete

La segmentazione della rete è un altra configurazione importante grazie alla quale i firewall ci permettono di proteggere la rete. Si tratta in sostanza di dividere la rete in più ambienti isolati gli uni dagli altri.

Per una protezione maggiore, invece di avere un’unica grande rete aziendale è consigliabile dividere la rete in segmenti più piccoli e isolati, ognuno con un livello di sicurezza diverso e con un accesso limitato agli altri segmenti.

I firewall vengono utilizzati per creare questi segmenti di rete, definendo i confini tra di essi e controllando il traffico che può passare da un segmento all’altro.

Un esempio tipico è la creazione di una DMZ (Demilitarized Zone), un segmento di rete isolato dalla rete interna aziendale, in cui vengono posizionati i server web e altri servizi pubblici accessibili da internet.

In questo modo, se un attaccante dovesse compromettere un server nella DMZ, l’impatto sarebbe limitato a quel segmento, e sarebbe molto più difficile per l’attaccante spostarsi lateralmente verso la rete interna, dove risiedono i dati più sensibili.

La segmentazione della rete, resa possibile dai firewall, è una strategia fondamentale per limitare i danni in caso di violazione e per aumentare la resilienza complessiva della rete aziendale.

Conformità alle normative

Infine, ma non meno importante, i firewall contribuiscono alla conformità normativa. Molte normative e standard di sicurezza, come il GDPR per la protezione dei dati personali, il PCI DSS per la sicurezza delle transazioni con carte di credito, e molti altri, richiedono esplicitamente l’implementazione di misure di sicurezza perimetrale e di controllo degli accessi, e spesso raccomandano o addirittura impongono l’uso di firewall.

In questo contesto, l’adozione dei firewall e la loro corretta configurazione garantiscono il rispetto delle normative e permettono di dimostrare la due diligence in caso di audit o incidenti di sicurezza. I firewall quindi, oltre ad essere strumenti di protezione, sono essenziali per la governance e la compliance aziendale in materia di sicurezza informatica.

Possiamo concludere dicendo che il ruolo dei firewall nelle reti aziendali è poliedrico e centrale, andando ben oltre la semplice funzione di filtro per il traffico di rete. Dalla protezione perimetrale al controllo degli accessi, dalla prevenzione delle intrusioni alla segmentazione della rete, fino al contributo alla conformità normativa.

Come funziona un firewall?

Ora che abbiamo compreso l’importanza e il ruolo dei firewall nelle reti aziendali, è fondamentale capire come questi sistemi riescono effettivamente a svolgere il loro compito di guardiani digitali.

Il funzionamento di un firewall non è un processo monolitico, ma si basa su una combinazione di diverse tecniche e approcci, che si sono evoluti nel tempo per far fronte a minacce sempre più complesse.

Possiamo quindi immaginare il firewall come un filtro che al contempo possiede un sofisticato sistema di analisi e decisione, capace di esaminare il traffico di rete a diversi livelli e di applicare regole complesse per garantire la sicurezza.

Il principio base: il filtraggio dei pacchetti

Il principio più basilare su cui si fonda il funzionamento di un firewall è il filtraggio dei pacchetti, noto anche come packet filtering.

Immagina il traffico di rete come un flusso continuo di “lettere” digitali, chiamate pacchetti, ognuna contenente dati e informazioni di indirizzamento.

Il packet filtering è come un controllo postale molto scrupoloso: ogni pacchetto viene esaminato individualmente, analizzando l’intestazione, ovvero la “busta” della lettera, per verificarne alcune informazioni chiave.

Queste informazioni includono principalmente l’indirizzo IP di origine e di destinazione, che indicano chi ha inviato il pacchetto e a chi è diretto, le porte di origine e di destinazione, che identificano l’applicazione o il servizio coinvolto nella comunicazione, e il protocollo di rete utilizzato, come TCP, UDP o ICMP.

Sulla base di queste informazioni, e confrontandole con un insieme di regole predefinite, il firewall decide se consentire o bloccare il passaggio del pacchetto.

Un semplice esempio: una regola potrebbe bloccare tutti i pacchetti in ingresso diretti alla porta 22 (utilizzata per SSH) provenienti da indirizzi IP esterni non autorizzati, impedendo così tentativi di accesso non autorizzato ai server aziendali tramite SSH.

Il packet filtering è un metodo di filtraggio semplice e veloce, adatto per bloccare minacce basilari e implementare politiche di controllo accessi di base, ma ha i suoi limiti, in quanto non tiene conto del contesto della connessione e si basa solo su informazioni statiche contenute nell’intestazione del pacchetto.

Il controllo successivo

Per superare le limitazioni del semplice packet filtering, sono stati sviluppati i firewall stateful, che implementano la stateful inspection, ovvero l’ispezione con mantenimento dello stato.

Questi firewall non si limitano ad analizzare ogni pacchetto isolatamente, ma tengono traccia dello “stato” delle connessioni di rete, ovvero del flusso di comunicazione nel suo complesso.

Quindi adesso immagina che il firewall dopo aver assunto il ruolo di “controllo postale”, assume anche quello di ufficio immigrazione che oltre ad eaver esaminato i documenti (pacchetti), tenga anche un registro di tutti i “viaggiatori” (connessioni), ricordando chi è entrato, chi è uscito e qual è lo scopo del viaggio.

Un firewall stateful analizza il primo pacchetto di una connessione per verificare se corrisponde alle regole di sicurezza, e se la connessione viene accettata, registra le informazioni relative a questa connessione in una tabella di stato.

Per i pacchetti successivi appartenenti alla stessa connessione, il firewall non ripete l’intera analisi, ma si limita a verificare se appartengono a una connessione già autorizzata e registrata nella tabella di stato.

Questo approccio permette di prendere decisioni più informate e contestuali, ad esempio, consentendo il traffico di risposta di una connessione TCP stabilita dall’interno verso l’esterno, anche se le regole di base potrebbero bloccare tutto il traffico in ingresso.

La stateful inspection offre un livello di sicurezza significativamente superiore rispetto al packet filtering, poiché protegge meglio da attacchi più sofisticati e permette di implementare politiche di sicurezza più flessibili e dinamiche.

I Firewall a livello applicativo

Un ulteriore livello di sofisticazione è rappresentato dai firewall a livello applicativo, noti anche come application-level gateway o proxy firewall.

Questi firewall vanno oltre l’analisi dei pacchetti e delle connessioni a livello di rete (livello 3 e 4 del modello OSI), e si spingono ad analizzare il traffico a livello applicativo (livello 7 del modello OSI), ovvero il contenuto dei dati scambiati dalle applicazioni, come HTTP, SMTP, DNS, ecc.

Immagina ora che il firewall aggiunga ai ruoli di ufficio postale e di ufficio immigrazione, anche quello di interprete e traduttore specializzato, capace di comprendere il “linguaggio” delle applicazioni e di analizzare il significato dei “messaggi” scambiati.

Un firewall a livello applicativo funge da proxy, ovvero da intermediario tra la rete interna e quella esterna.

Quando un client interno vuole accedere a un servizio esterno, la richiesta non viene inviata direttamente, ma viene intercettata dal proxy firewall, che analizza la richiesta a livello applicativo, verificando, ad esempio, l’URL richiesto in una connessione HTTP, i comandi utilizzati in una sessione FTP o il contenuto di un’email SMTP.

Sulla base di questa analisi, e confrontandola con regole specifiche per l’applicazione in uso, il firewall decide se inoltrare o bloccare la richiesta.

Questo approccio offre un livello di protezione ancora più elevato, in quanto permette di proteggere da minacce specifiche delle applicazioni, come attacchi web, injection di codice, malware veicolati tramite email, ecc.

I firewall a livello applicativo sono più complessi e richiedono maggiori risorse di elaborazione rispetto ai firewall stateful, ma offrono una protezione più granulare e mirata contro le minacce più evolute.

Next Generation Firewall

I Next-Generation Firewall (NGFW) rappresentano l’evoluzione più recente e sofisticata dei firewall. Essi integrano in un’unica piattaforma tutte le funzionalità dei firewall tradizionali, come il packet filtering, la stateful inspection e il filtraggio a livello applicativo, arricchendole con funzionalità avanzate come la Deep Packet Inspection (DPI), l’Intrusion Prevention System (IPS), l’integrazione con sistemi di intelligence sulle minacce, e spesso anche funzionalità di sandboxing e Web Application Firewall (WAF).

La DPI permette di analizzare il contenuto dei pacchetti in profondità, andando oltre le semplici intestazioni e il livello applicativo, per identificare pattern malevoli, malware nascosti e tentativi di exploit.

L’IPS, come abbiamo già accennato, permette di rilevare e bloccare attivamente i tentativi di intrusione in tempo reale, basandosi su firme di attacco e analisi comportamentale.

L’integrazione con sistemi di threat intelligence permette di aggiornare dinamicamente le regole e le firme di attacco con le informazioni più recenti sulle minacce emergenti, garantendo una protezione sempre aggiornata.

I NGFW rappresentano la frontiera più avanzata della sicurezza perimetrale, offrendo una protezione completa e multistrato contro le minacce più sofisticate e complesse.

Regole e Policy dei Firewall

Infine, è fondamentale capire che il funzionamento di un firewall è governato da regole e politiche di firewall, che definiscono il comportamento del sistema e le decisioni che deve prendere in base al traffico di rete.

Le regole di firewall sono istruzioni precise che specificano quali tipi di traffico devono essere consentiti, bloccati o ispezionati, basandosi su criteri come gli indirizzi IP, le porte, i protocolli, le applicazioni e altri parametri.

Le politiche di firewall sono insiemi di regole organizzate e gestite in modo coerente, che riflettono la politica di sicurezza aziendale e gli obiettivi di protezione della rete.

La corretta configurazione e gestione delle regole e delle politiche di firewall, da parte di specialisti IT, è cruciale per l’efficacia del sistema.

Regole mal configurate o politiche obsolete possono creare vulnerabilità di sicurezza o, al contrario, bloccare il traffico legittimo, causando disservizi e problemi operativi.

La gestione delle regole di firewall è un processo continuo, che richiede monitoraggio costante, aggiornamenti periodici e revisioni per adattarsi all’evoluzione delle minacce e alle nuove esigenze aziendali.

La Scelta del firewall per la prorpia azienda

La scelta del firewall più adeguato per la propria azienda, non è una decisione da prendere alla leggera. Non esiste una soluzione “universale” valida per tutti, ma la scelta deve essere ponderata e basata su un’attenta analisi delle esigenze specifiche di ogni organizzazione.

Diversi fattori entrano in gioco in questo processo decisionale. La dimensione dell’azienda e la complessità della rete sono elementi fondamentali: una piccola impresa con una rete semplice avrà esigenze diverse rispetto a una grande corporation con infrastrutture distribuite e articolate.

Il budget disponibile è ovviamente un vincolo importante, che può orientare verso soluzioni open source più economiche o verso soluzioni commerciali più costose ma ricche di funzionalità e supporto.

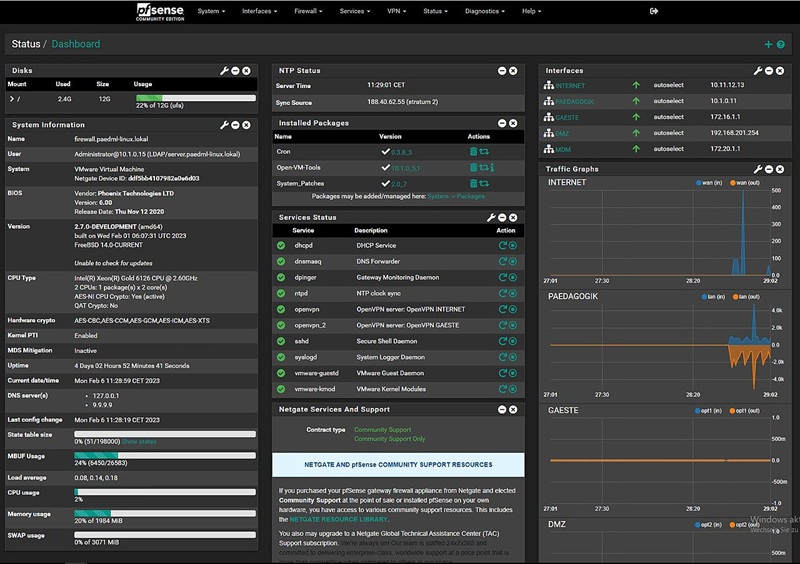

Le competenze tecniche interne rappresentano un altro fattore cruciale: se l’azienda dispone di personale IT esperto, la gestione di un firewall open source come pfSense può essere una scelta valida, mentre in caso contrario potrebbe essere preferibile optare per una soluzione commerciale con interfaccia utente intuitiva e supporto dedicato.

La maggior parte delle volte, la scelta del firewall della prorpa rete azienale ricade tra le competenze del proprio partner teconologico che, dopo un’attenta analisi, sarà in grado di proporre la soluzione migliore bilanciando le necessità ai costi da sostenere. Cloudwise, azienda informatica di Roma con un background importante a livello di protezione delle reti, oltre ad aver contribuito alla scrittura di questo articolo dimostrando le proprie competenze in materia, sarà lieta di mettere a tua disposizione un suo consulente in cyber security per consigliarti la soluzione giusta e su misura per la tua azienda.